Die RFID-Technologie hat sich als revolutionär in der Bestandsverwaltung, Zugangskontrolle und der Nachverfolgung in der Logistik erwiesen. Trotz der Allgegenwart der Technologie ist sie für viele immer noch ein Rätsel. Hier erklären wir die Funktionsweise von RFID.

Als Grundlage so viel: RFID steht für den englischen Begriff Radio Frequency Identification und beschreibt ein System, das durch elektromagnetische Wellen und die Kommunikation zwischen verschiedenen Komponenten (klassisch sind das Reader und Transponder) die Identifikation, Lokalisierung und Rückverfolgbarkeit der Bewegungen von Gegenständen, im weitesten Sinne, erlaubt.

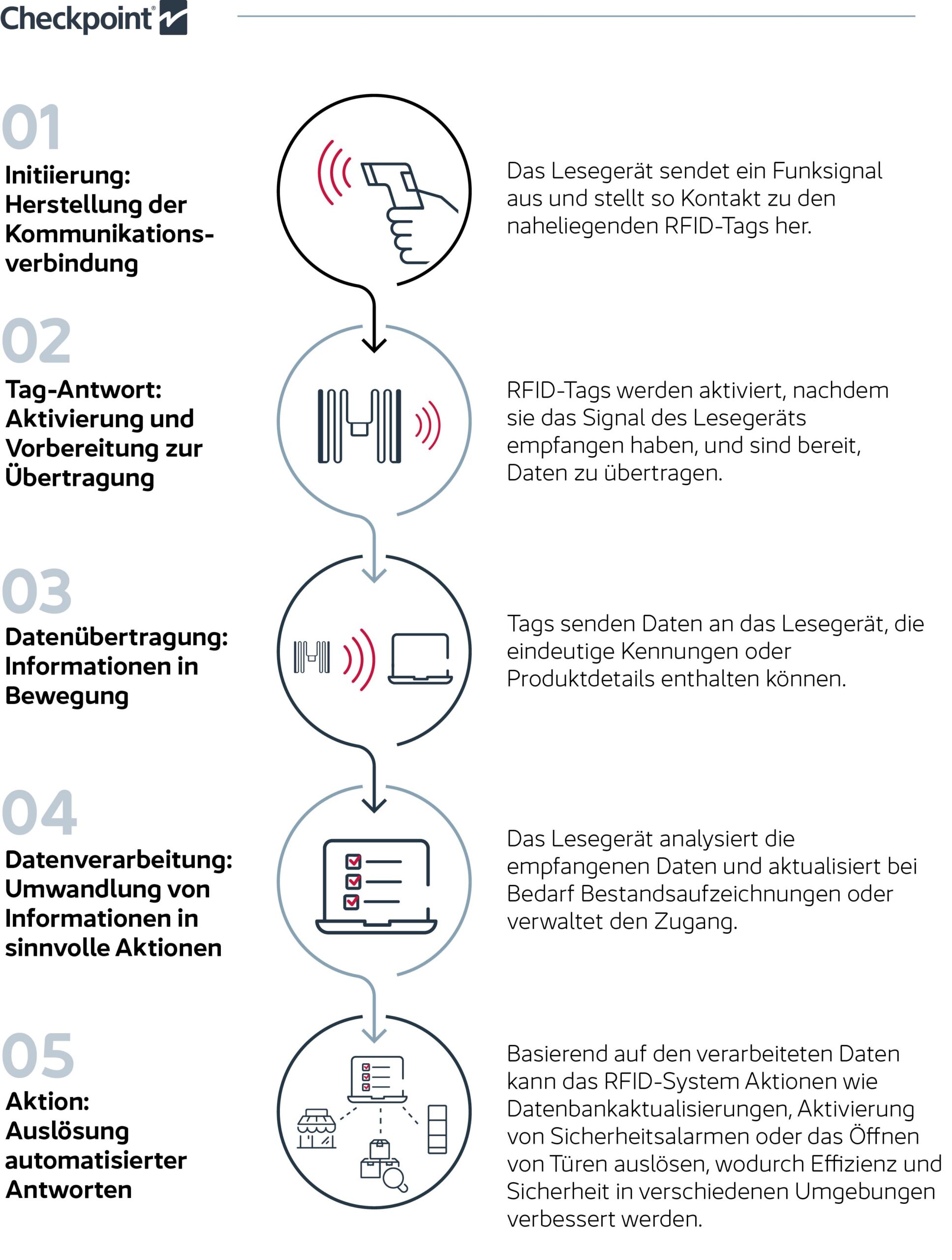

1. Start: Herstellung der Kommunikationsverbindung bei RFID

Der erste Schritt zum Verständnis von RFID und seiner Funktionsweise ist die Herstellung einer Kommunikationsverbindung zwischen dem Lesegerät und den Tags – sozusagen die Einleitung des Kommunikationsprozesses. Dieser Moment ist entscheidend, da er die Grundlage für die Datenübertragung schafft. Wenn das Lesegerät ein Funksignal in einem bestimmten Frequenzbereich aussendet, sucht es aktiv nach Kontakt mit in der Nähe befindlichen RFID-Tags. Das vom Lesegerät ausgesendete Funksignal dient als Aufruf an die Tags in Reichweite, zu antworten.

Dieser Prozess ähnelt der Art und Weise, wie eine Radioantenne auf eine bestimmte Station abgestimmt wird: Auch sie sendet ein Signal auf einer bestimmten Frequenz aus und wartet auf eine Antwort.

2. Tag-Antwort: Aktivierung und Vorbereitung zur Übertragung bei RFID

Im zweiten Schritt des Prozesses reagieren die Tags, die unter anderem kleine Datenträger sind, auf das Signal des RFID-Lesers, indem sie sich für die Datenübertragung aktivieren. Passive Tags nutzen die Energie des Signals des Lesers zur Aktivierung, während aktive Tags über eine eigene Stromquelle verfügen, die es ihnen ermöglicht, immer bereit zu sein zu antworten.

Einmal aktiviert, sind die Tags bereit, die gespeicherten Daten zu übertragen, die eindeutige Kennungen oder relevante Daten und Informationen, z. B. Produktinformationen wie Seriennummern, enthalten können. Diese Aktivierung und Vorbereitung sind zentral für die Kommunikation zwischen den Tags und dem Leser und ebnen den Weg für die nächste Phase des Prozesses.

3. Datenübertragung bei RFID: Informationen in Bewegung

Nach der Aktivierung treten RFID-Tags in die Phase der Datenübertragung ein und senden die gespeicherten Informationen zurück an den Leser oder das Lesersystem. Die übertragenen Informationen und Datenmengen können variieren und reichen von eindeutigen Kennungen, die eine präzise Objekt- oder Vermögensidentifikation ermöglichen, bis hin zu spezifischen Produktdetails wie Herstellungsdaten, Seriennummern oder logistischen Informationen.

Die Vielseitigkeit der Daten ermöglicht die Anwendung von RFID-Systemen in verschiedenen Kontexten und Sektoren, von der Bestandsverfolgung über die Artikel- und Warensicherung bis zum Supply-Chain-Management … und darüber hinaus.

4. Datenverarbeitung bei RFID: Umwandlung von Informationen in zielführende Aktionen

Im vierten Schritt empfängt das RFID-Lesegerät die von den Tags übertragenen Daten und die Datenverarbeitungsphase beginnt. In diesem Stadium analysiert und organisiert das Lesegerät die empfangenen Informationen, um sie in sinnvolle und nützliche Aktionen zu überführen. Je nach spezifischer Anwendung können diese Daten für eine Vielzahl von Zwecken verwendet werden, wie z.B. die schnelle und effektive Aktualisierung von Beständen, die Verwaltung des Zugangs in Sicherheitssystemen, eine effektive Diebstahlsicherung oder die Verbesserung des Omnichannel-Erlebnisses.

Die Datenverarbeitung ist ein wesentlicher Dreh- und Angelpunkt, um das Potenzial der RFID-Technologie auszuschöpfen, informierte Entscheidungen fällen zu können und Prozessautomatisierung zu ermöglichen.

5. Aktion: Auslösung automatisierter Antworten bei RFID

Basierend auf den verarbeiteten Daten kann das RFID-System die unterschiedlichsten Aktionen auslösen und das zeigt die Anwendungsvielfalt von RFID-Lösungen. Nachfolgend einige Beispiele aus den Bereichen Bestandsmanagement und Waren- bzw. Ladensicherung.

Zu den möglichen Aktionen gehören Datenbankaktualisierungen, bei denen die gesammelten Informationen in Bestandsaufzeichnungen oder Vermögensverwaltungssysteme integriert werden können, um eine genaue Echtzeitverfolgung zu gewährleisten. Darüber hinaus kann ein RFID-System Sicherheitsalarme bei der Erkennung von Anomalien oder unerlaubten Produktbewegungen aktivieren oder das Öffnen oder Schließen von Türen oder eingeschränkten Zugangspunkten auslösen. Der Eintritt kann hierbei basierend auf der Autorisierung der erkannten RFID-Tags gewährt oder verweigert werden. Diese automatisierten Aktionen vereinfachen nicht nur Prozesse, sondern verbessern auch die Effizienz und Sicherheit in einer Vielzahl von Umgebungen, von Lagerhäusern und Verteilzentren bis hin zu industriellen und kommerziellen Einrichtungen.

Die Funktionsweise von RFID auf einen Blick

Fazit zur Funktionsweise bei RFID

Zusammenfassend kann festgehalten werden, dass das Geheimnis der Effizienz und Effektivität von RFID-Systemen und RFID-Technologien in der Kommunikation und dem Datenaustausch zwischen Reader (Lesegerät) und Transponder (Tag) liegt. Durch die Anwendungsvielfalt der RFID-Lösungen haben sie einen bedeutenden Einfluss auf die Bestandsverwaltung, Zugangskontrolle, Warensicherung (Stichwort EAS) und logistische Nachverfolgung in verschiedenen Dienstleistungen.

RFID-Tags im Speziellen haben die Bibliotheksverwaltung und die Verlagsbranche revolutioniert, indem sie eine effiziente und genaue Methode zur Verfolgung und Verwaltung von Büchern bieten. Die RFID-Technologie ermöglicht eine dynamische Betriebsweise durch den Einsatz von drahtlosen Kommunikationssystemen, die es ermöglichen, Informationen auf den Tags zu lesen und zu schreiben.

Die Vorteile von RFID auf einen Blick

Natürlich ist die Funktionsweise nur eine zentrale Information, wenn es darum geht, Technologien einzuordnen. Die andere ist der Nutzen, den die Technologie bietet. Wir gehen auf die Vorteile von RFID in anderen Blogbeiträgen detailliert ein, aber hier schon mal einige zentrale Benefits im Überblick.

- RFID-Etiketten können aus der Distanz gelesen werden und ermöglichen so schnelle und problemlose Transaktionen.

- RFID kann den Kassiervorgang effizienter gestalten.

- RFID sorgt für Transparenz und Rückverfolgbarkeit auf Artikelebene in Echtzeit in Geschäften, Lagern und Lieferketten.

- RFID stellt sicher, dass die Bestandsinformationen genau sind und ständig aktualisiert werden.